Advanced IC Reverse Engineering & Data Extraction

Instructeur: Olivier Thomas

Dates: 15 au 18 juin 2026

Capacité: 25

Lorsqu'il s'agit d'appareils chiffrés, on peut vouloir recueillir des preuves embarquées tandis qu'un autre souhaiterait vérifier si une porte dérobée matérielle est présente ou si le composant et/ou son micrologiciel embarqué (ROM de démarrage / code utilisateur) contiennent des brèches intrinsèques, qui pourraient être exploitées par un pirate.

L'objectif principal de cette formation est de fournir aux professionnels de la criminalistique numérique et de la sécurité ainsi qu'aux services gouvernementaux les compétences, l'état d'esprit et les informations de base nécessaires pour réussir à:

- Récupérer les architectures internes des CI

- Évaluer l'efficacité des contre-mesures existantes

- Extraire les contenus des NVM (ROM et Flash), afin d'analyser et d'évaluer la sécurité du micrologiciel embarqué, et extraire des informations secrètes

Les étudiants apprendront comment ces informations peuvent être utilisées pour définir des méthodes plus faciles pour trouver/exploiter les faiblesses du micrologiciel + matériel pour l'analyse de vulnérabilités ainsi que pour l'extraction de preuves embarquées.

Concrètement, les étudiants qui complètent ce cours pourront:

- Découvrir comment effectuer la rétro-ingénierie matérielle de bas niveau

- Développer des stratégies d'analyse pour les appareils cibles et appliquer ces stratégies pour récupérer leurs données embarquées

Aperçu du cours

Les techniques de manipulation physique sont composées de trois familles principales allant des méthodes non-invasives (glitches d'horloge et VCC, analyse de canaux auxiliaires, etc.) et semi-invasives (injection de fautes laser, photo-émission, etc.) aux méthodes totalement invasives nécessitant l'utilisation d'équipements tels que des outils de déprocessing, microscope électronique à balayage, faisceau d'ions focalisé, etc.

Cette dernière classe est connue pour être la plus puissante. De plus, elle apporte également souvent des connaissances suffisantes sur la cible pour la création de méthodes plus faciles à réaliser (non-invasives et semi-invasives) pour exploiter les faiblesses trouvées dans le micrologiciel embarqué et le matériel lui-même.

Cette formation est conçue pour donner aux professionnels des circuits intégrés ainsi qu'aux nouveaux venus une compréhension approfondie de la chaîne complète de rétro-ingénierie et d'exploitation pour divers objectifs tels que la construction de conceptions plus sécurisées, le choix du bon appareil pour une application donnée, l'amélioration de l'évaluation des risques de sécurité en prenant en considération le micrologiciel embarqué mais aussi pour trouver des vulnérabilités dans les "Éléments sécurisés" afin de mener des analyses criminalistiques.

Les étudiants qui complètent ce cours seront familiers avec toutes les classes importantes d'attaques matérielles de bas niveau (contournement de bouclier et de contre-mesures matérielles - dump de ROM et Flash/EEPROM - sondage passif et actif de bus - ...) à travers des exemples du monde réel couvrant l'ensemble du flux de travail d'analyse du laboratoire à l'analyse de données.

Une introduction aux attaques non-invasives et semi-invasives sera donnée afin de pouvoir exploiter les résultats de la rétro-ingénierie CI et de l'extraction de données.

Cette formation sera un mélange de cours théoriques et d'exercices pratiques qui donneront aux participants toutes les connaissances clés pour effectuer une telle analyse complète matériel + logiciel pour atteindre leurs besoins spécifiques, de l'évaluation de sécurité approfondie à l'extraction de données criminalistiques.

Sujets du cours

- Structure des circuits intégrés

- Transistors, logique CMOS et faiblesses associées

- Logique numérique et mémoires

- Méthodes d'analyse de défaillance et de rétro-ingénierie

- Dump de micrologiciel embarqué et de données secrètes: Dump de ROM et Flash

- Dumps de ROM analytiques et invasifs

- Méthodes basées sur l'extraction de code linéaire

- Automatisation de l'ensemble du processus

- Comment utiliser les résultats de RE et d'extraction de code

- Utilisation du langage de script pour extraire des informations utiles telles que les ROM

- Écriture de modèle VHDL pour simuler une partie du circuit

- Choix des bons types d'attaques pour une étude donnée

- Attaques non-invasives, semi-invasives et totalement invasives avec un focus sur ces dernières

- Attaques basées sur la RE

Exigences

Matériel/Logiciel:

- Les étudiants recevront des exercices sur papier ainsi que le matériel de formation sous forme de fichier .pdf

- Pour travailler sur les exemples et gérer les étapes de traitement d'image, Fiji (ImageJ) et Photoshop seront nécessaires

- ModelSim sera également nécessaire pour les simulations de circuits

Prérequis:

- Il n'y a globalement pas de prérequis. L'objectif de l'instructeur est de convertir les participants en rétro-ingénieurs de circuits intégrés opérationnels, quelles que soient leurs compétences et expertise d'origine

- Aucune connaissance électronique particulière n'est obligatoire car la formation commencera avec les bases de l'électronique numérique. Une compréhension de base de l'architecture des microcontrôleurs et du langage d'assemblage est un plus mais sera également couverte dans les sections théoriques initiales

- Pour profiter pleinement de la formation et être capable d'effectuer les exercices de manière autonome, les participants devraient être familiers avec le scripting Python. Si ce n'est pas le cas, ils pourront toujours assister et travailler sur les parties algorithmiques tandis que l'instructeur aidera sur la "partie langage"

- Les participants devraient également être familiers avec le langage HDL car la formation inclura l'écriture VHDL pour construire des modèles de ROM. Les exemples sont conçus pour rendre cette section réalisable même pour les personnes non familières avec VHDL et du temps sera consacré à expliquer comment écrire du code suffisamment bon pour atteindre les résultats

Qui devrait assister

- Enquêteurs de la police numérique

- Enquêteurs médico-légaux dans les agences d'application de la loi (LEA)

- Services gouvernementaux

- Pen Testers qui souhaitent évaluer la sécurité du code embarqué, permettant une évaluation complète matériel + logiciel

- Concepteurs de CI numériques et ingénieurs de test

- Ingénieurs impliqués dans la sécurisation des plateformes matérielles contre les attaques

- Chercheurs qui souhaitent comprendre la nature de nombreuses méthodes d'investigation matérielle

- Chefs d'équipe impliqués dans la sécurité et l'exploration de CI ainsi que la sécurité des appareils

- Hackers matériels qui souhaitent se familiariser avec les méthodes sur les CI

- Parties impliquées dans la rétro-ingénierie matérielle et l'analyse de vulnérabilités

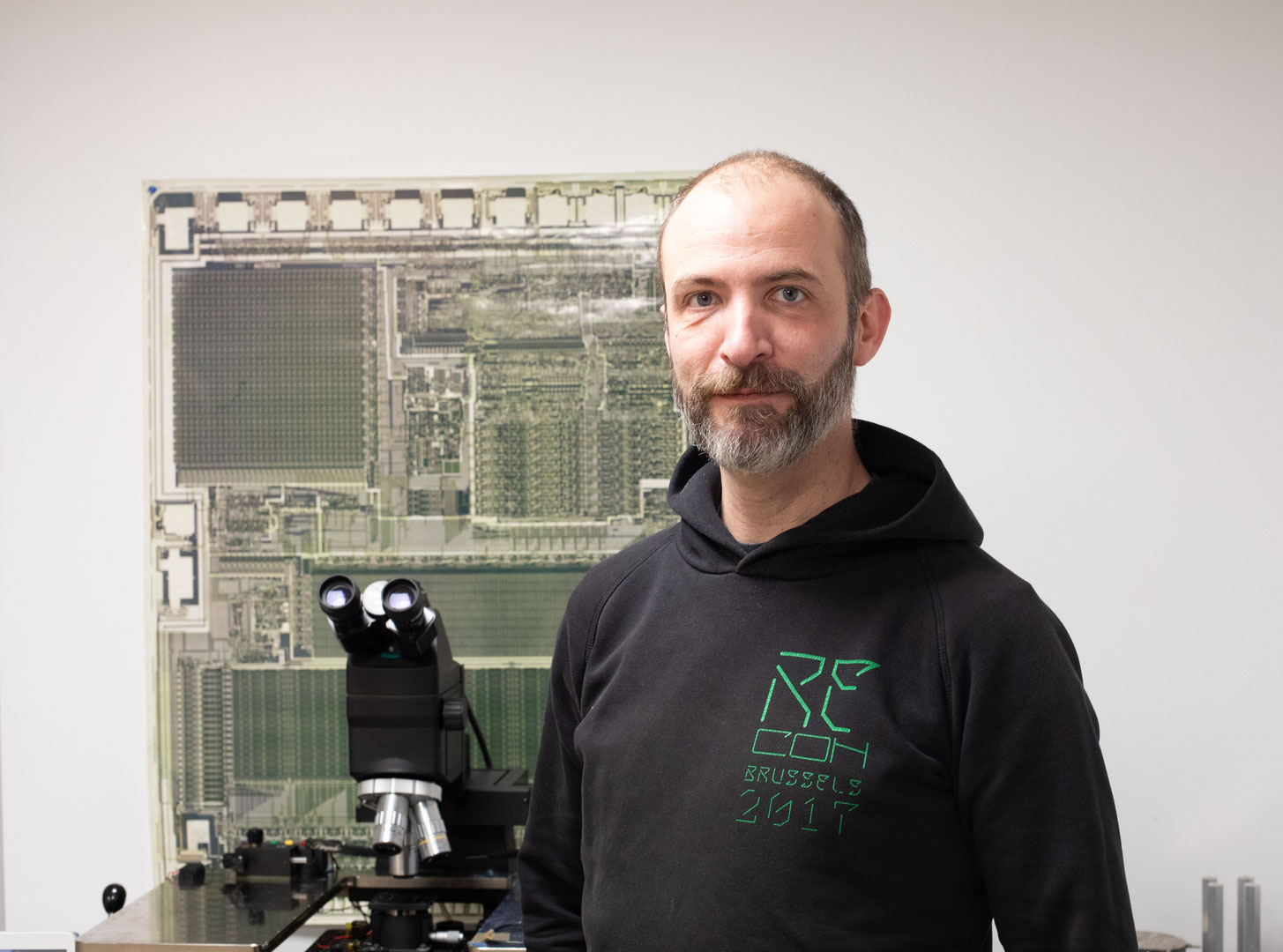

BIO

Olivier Thomas a commencé à travailler dans le domaine de la sécurité des circuits intégrés (CI) en tant que chef de l'un des principaux laboratoires d'analyse de CI au monde.

Olivier Thomas a commencé à travailler dans le domaine de la sécurité des circuits intégrés (CI) en tant que chef de l'un des principaux laboratoires d'analyse de CI au monde.

Mentor en rétro-ingénierie, Olivier THOMAS a étudié le génie électrique (EE) et a ensuite travaillé pour un grand fabricant de semi-conducteurs concevant des circuits analogiques.

Le laboratoire se concentrait principalement sur la sécurisation des appareils de prochaine génération ainsi que sur le développement de contre-mesures pour les appareils de génération actuelle pour lutter contre le piratage et la contrefaçon.

Pendant ce temps, Olivier a aidé à développer de nombreuses techniques nouvelles et novatrices pour l'analyse de CI semi-invasive et totalement invasive.

Il possède une vaste expérience dans toutes les techniques et équipements d'analyse de défaillance nécessaires pour accéder à la logique vulnérable sur un appareil cible. Combiné avec son expérience en tant qu'ingénieur de conception de CI, Olivier continue de développer des techniques pour automatiser le processus d'analyse. Ces techniques ne sont pas seulement applicables aux appareils de moindre complexité tels que les cartes à puce, qui sont les cibles traditionnelles de l'analyse de CI, mais elles sont applicables aux appareils semi-conducteurs modernes avec des millions de portes, tels que les systèmes sur puce (SoC) modernes. Olivier est le créateur de ChipJuice, une chaîne d'outils logiciels qui opère efficacement la récupération de conceptions matérielles, indépendamment de leur nœud technologique, architecture ou bibliothèque de cellules standard.

Il est le fondateur et CTO chez Texplained SARL.

Pour s'inscrire

Cliquez ici pour vous inscrire.